Was sind Informationen?

- Briefe

Informationstechnik ist nur ein Teilaspekt von Informationen

- Akten

- Das gesprochene Wort

- Digitale Informationen!

Was ist Sicherheit?

Wenn es frei von Risiken & Gefahren ist!

Was ist Informationssicherheit?

- IT-Sicherheit (Schutz von Informationen)

- Datenschutz (DSGVO)

- Datensicherheit (Backups)

- Betriebssicherheit (BG)

Für was benötigt man Informationssicherheit?

- Um negative Folgen zu verhindern

- Um Richtlinien zu haben

- Zur Begrenzung von Risiken

In welcher Form gibt es Werte / Assets?

- In elektronischer Form

- In Papierform

- Fachwissen der Mitarbeiter (HR)

Die ISO27000 beschreibt Richtlinien, um diese Werte / Assets zu schützen.

Was macht der Information Security Officer (ISO)?

Der ISO schützt nicht die Werte, sondern er überprüft Richtlinien und berichtet an die GL

Was ist Risikobehandlung?

- Risikominimierung

Was ist eine Konsequenz?

Ursache + Bedingung

Was macht eine Risikoanalyse aus?

Betrachtung der Gelegenheit

Wie definiert man das Risikoniveau?

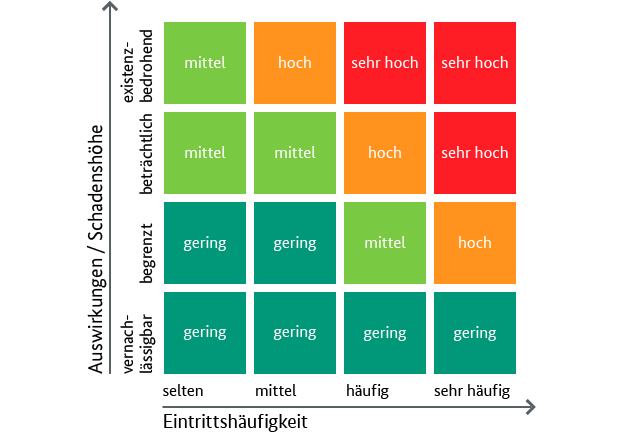

- Schadenseintrittswahrscheinlichkeit * Schadensauswirkung (Denke an Heatmap)

Was ist ein Standby-Arrangement?

Eine korrigierende Maßnahme (Der Nachtwächter wurde eingestellt, da zu viel zuvor passiert ist).

Was ist eine Risikoanalyse?

- Risikobeurteilung (Identifizieren, Einschätzen, Bewerten) plus Risikobehandlungsplan

Wie geht eine Risikobewertung?

Identifikation + Analyse + Risikobeurteilung = Risikobewertung

Was ist ein Risiko?

Bedrohung + Verwundbarkeit = Risiko

Was ist Autorisierung?

Die Gewährung bestimmter Rechte, wie z. Bsp. selektiver Zugriff für eine Person!

Was ist Identifikation?

- Authentisierung + Authentifizierung + Autorisierung

Was ist eine Bedrohung?

- Theoretische Möglichkeit, wie wenn ich einen Boxer bedrohe

Nenne 4 Bedrohungen?

- Technisches Versagen

- Höhere Gewalt

- Menschliche Unzulänglichkeit

- Vorsätzliche Handlungen

Was ist ein PDCA-Zyklus?

- Plan (Einrichten eines ISMS)

- Do (Implementierung & Verwalten von Ressourcen)

- Check (Laufende Überwachung des ISMS + Erfolgskontrolle)

- Act (Verbesserungen fließen ein)

Wer ist der Risk Owner?

- Geschäftsführer

Wo steht was zum Thema Notfallmanagement / BCM?

- ISO 23301 (BCM)

- BSI-Standard 104 (Anmerkung vom 20.01.2021: Nachfolger heißt BSI-Standard 200-4)

Wo steht was zum Thema Risikomanagement?

- ISO 31000

- ISO 27005

- BSI 200-3

Welche Norm passt zur ISO 27001

- ISO 22301 (BCM)

- ISO 9001 (QM)

ISMS allgemein

Für was betreibt man ein ISMS (Information Security Management System)?

- Analyse und Bewertung

Was macht ein ISMS (Information Security Management System) aus?

- Sicherheitsprozess / Beschreibung (Word & SharePoint

- Managementprinzipien, wie Ziele der Organisation

- Ressourcen & Mitarbeiter

Wie ist Best Practice zum Aufbau eines ISMS (Phase 1)?

- Alle internen- und externen Anforderungen identifizieren, analysieren und bewerten (Kontext der Organisation)

- Scope des Anwendungsbereichs festlegen / Abgrenzungen festlegen

- Ziele festlegen

- Dokumentationsrahmenwerk festlegen (Word & SharePoint)

- Pflichtdokumente erstellen

Wie ist Best Practice zum Aufbau eines ISMS (Phase 2)?

- Ermittlung der Assets: Nur im Bezug zu Information Security / CIA

- Definiere Abhängigkeiten zu anderen Geschäftswerten und ermittle die Anschaffungskosten (Assoziationen der Assets)

- Mache eine Inventarisierung / ein Register der Geschäftswerte

Wie ist Best Practice zum Aufbau eines ISMS (Phase 3)?

- Identifiziere schutzbedürftige Assets

- Primäre Assets: Daten

- Sekundäre Assets: Server, HR, Infrastruktur

Merke: Die sekundären Assets ergänzen nur die primären Assets

Merke: Beim IT-Outsourcing bleibt die Verantwortung der Daten bei der Organisation und nicht beim IT-Dienstleister

Wie ist Best Practice zum Aufbau eines ISMS (Phase 4)?

- Methode festlegen

- Kategorien, wie Server, Clients, HR, festlegen

- Analyse: Konsequenz des Risikos, Schadenshöhe im Eintrittsfall, Eintrittswahrscheinlichkeit, Risikostufen festlegen nach CIA-Kriterien

ISMS nach ISO 27K

Was steht in der ISO 27001?

- Es gibt 11 Abschnitte

- Abschnitte 0 bis 3: Einführung in das Thema (nicht erforderlich für die Umsetzung)

- Abschnitt 4 bis 10 sind obligatorisch

- Anhang A muss umgesetzt werden, wenn in der SoA = Erklärung zur Anwendbarkeit als umsetzbar deklariert wurde

Was steht noch in der ISO 27001:2013 Anhang A?

- Dieser Anhang enthält eine Auflistung von 114 (Schutz-) Maßnahmen

- Aber, ohne konkrete Handlungsempfehlungen

ISO 27001-Zertifikat auf Basis von IT-Grundschutz

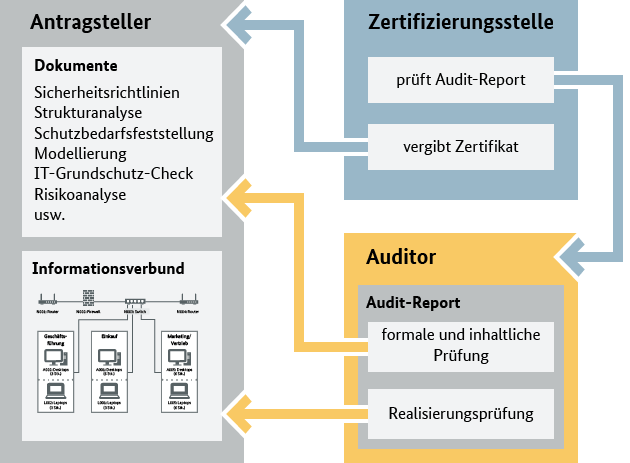

- Phase 1: Umfasst eine Dokumentenprüfung der so genannten Referenzdokumente des Antragstellers. Dazu zählen neben den geltenden Sicherheitsrichtlinien (Leitlinie zur Informationssicherheit, Richtlinien zur Risikoanalyse, Richtlinie zur internen ISMS-Auditierung) und dem Risikobehandlungsplan insbesondere auch die Ergebnisdokumente der verschiedenen Phasen der Sicherheitskonzeption (Strukturanalyse, Schutzbedarfsfeststellung, Modellierung, IT-Grundschutz-Check, Risikoanalyse, Realisierungsplanung).

- Phase 2: Folgt die Umsetzungsprüfung durch den Auditor, bei der die Vollständigkeit, Korrektheit, und Wirksamkeit der in den Referenzdokumenten beschriebenen Maßnahmen sowie deren Konformität zu den Anforderungen von ISO 27001 und IT-Grundschutz im Fokus stehen.

- Phase 3: Zertifizierungstelle

Andere Normen

- BS 7799-2: Vorgänger von ISO 27001

- ISO 9001: Qualitätsmanagementsysteme (QMS)

- ISO 22301: Business continuity plan (BCM) => Risikomanagement

- ISO 27002: Richtlinien zur Umsetzung der Maßnahmen aus ISO 27001

- ISO 27005: Richtlinien für das Risikomanagement

Was ist ein Informationssicherheits-Managementsystem (ISMS) nach ISO 27000?

- Ein ISMS ist ein systematisches Modell für die Einführung, die Umsetzung, den Betrieb, die Überwachung, die Überprüfung, die Pflege und die Verbesserung der Informationssicherheit Organisation, um Geschäftsidee zu erreichen.

- Ein Informationssicherheits-Managementsystem (ISMS) umfasst die Politik, Verfahren, Richtlinien und damit verbundene Ressourcen und Tätigkeiten, die von einer Organisation gesteuert werden, um ihre Informationswerte zu schützen.

- Ein ISMS ist ein Regelwerk, dass dazu dient, auf Basis einer Risikobetrachtung ganzheitlich und koordiniert alle Assets einer Organisation im Anwendungsbereich mit Hilfe von Informationssicherheits-Maßnahmen angemessen zu schützen.

Quelle: https://www.scope-and-focus.com/informationssicherheit/isms/

Wie sieht die Betrachtung von Risiken nach ISO 27000 aus?

- Mögliche Konsequenzen des Risikoeintritts, wie der eigene Ruf

- Schadenshöhe im Eintrittsfall

- Realistische Eintrittswahrscheinlichkeit

- Risikostufe der Sicherheitsziele (CIA)

Wie sieht Risikomanagement nach ISO27000 aus?

Risiko-Minimierung, Akzeptables Restrisiko, Grenzrisiko (Tolerierbares Risiko), Risikomanagement (Steuerung + koordinierte Führung)

Was ist laut ISO 27001 Anhang A. 12.6 eine Schwachstelle / Vulnerability?

Eine Möglichkeit eine Bedrohung auszunutzen

- Unzureichender Schutz von Gebäuden, Türen und Fenstern (Gefahr z.B. durch Diebstahl)

- Unzureichende Zugangskontrollen zu Gebäuden und Räumen bzw. Missachtung der Vorkehrungen (Gefahr z.B. durch mutwillige Beschädigungen)

- Instabiles Stromnetz (Gefahr z.B. von Strom Schwankungen)

- Standort liegt in einem überflutungsgefährdeten Bereich (Gefahr z.B. von Überflutung)

Was sind die äußeren Anforderungen für eine ISO27K-Zertifizierung?

Markt, Verträge & Gesetze

Ist die ISO27001 ein Qualitätsstandard?

- Nein, jede Organisation muss das selbst bestimmen

- ISO 27000 (und bei der BSI-Zertifizierung) ist CIA wichtig

Warum betreibt man ISMS?

Betreibt man zum Schutz der Informationen einer Organisation, darin werden Richtlinien, Ziele und Prozesse beschrieben

Was ist nach ISO 27000 ein Risiko?

Ereignis + Auswirkung (Denke an Heatmap)

Was ist nach ISO 27000 eine Risikoanalyse?

- Identifizieren von Risikoquellen

- Abschätzung der Risiken

Nenne vier Risikobehandlungsoptionen

- Risikovermeidung

- Risikoreduzierung

- Risikoübertragung

- Risikoakzeptanz

Wie führe ich eine Organisation zur ISO 27000-Zertifizierung?

- Unterstützung der obersten Leitung einholen

- Top-Down: Die GL muss auch vermitteln, dass eine ISO27000-Zertifizierung dringlich ist

- Ohne Zertifizierung weniger neue Kunden oder Sponsoren

- Die ISO27000 ersetzt immer mehr die ISO 9000 (QM / Qualitätsmanagement)

- Wer ist interessiert an einer Zertifizierung?

- Umfang / Scope bestimmen

- Gap-Analyse / Vorauditierung

- Was können wir schon nutzen?

- Wo sind wir noch weit entfernt?

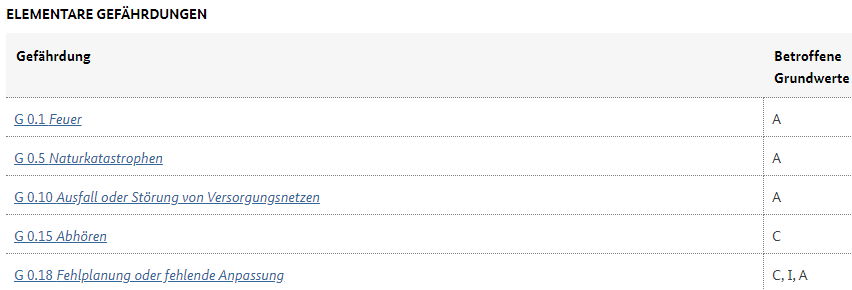

- Risiken betrachten (Benutze als Quelle die 47 Elementare Gefährdungen aus dem IT-Grundschutz-Kompendium

- Statement of Applicability (SoA)

- Alle Punkte aus der ISO27001 Anhang A müssen geprüft werden

- Aber ich kann Dinge, wie Softwareentwicklung, usw. ausschließen

- Bewusstsein / Awareness der Mitarbeiter schaffen

- Benutzt keine USB-Sticks, Speichert keine Kennwörter in Word oder Excel ab

- Internes Audit

- Wer kann oder sollte auditieren?

- Management review

- Chef, gibt es Abweichungen zu den Vorgaben des Managements?

Was mache ich vor der Auditierung?

- Mache eine Gap-Analyse / Vor-Auditierung durch einen externen Prüfer

- Was muss ich bei einer Erstzertifizierung beachten?

Wie geht Zertifizierung?

- Wähle eine Zertifizierungsstelle, wie TÜV, aus

- Was ist mir wichtig?

- Wie lange dauert eine Auditierung?

- Soll ich die Zertifizierungstelle wechseln?

Auditzyklus

- Erst-Zertifizierung: Auditierung & Zertifizierung

- Erstes Überwachungsaudit (nach einem Jahr)

- 1/3 des Aufwandes der Erst-Zertifizierung

- Zweites Überwachungsaudit (nach zwei Jahren)

- 1/3 des Aufwandes der Erst-Zertifizierung

- Rezertifizierung (nach drei Jahren)

- 2/3 des Aufwandes der Erst-Zertifizierung

Für was benötigt man interne Audits?

- Bewertung der Funktionsfähigkeit der ISMS

- KVP

- Normerfordernisse

- Überwachung der Normvorgabe

1st-Party- Auditierung der eigenen Organisation

- Rahmen / Scope festlegen

- Was soll mit der Auditierung erreicht werden?

- Auditprogramm festlegen

- Vorbereitung der Auditfähigkeit

- Wer muss was wissen?

- Wie vermeide ich die Behinderung meiner täglichen Arbeit?

PDCA-Zyklus

- Plan: Festlegen des Auditprogramms (wer macht was wann?), Vorbereiten der Auditfähigkeit

- Do: Durchführen der Audittätigkeitn

- Check: Überwachen des Auditprogramms

- Act: Überprüfen und Verbessern / KVP

Auditierung in der Praxis

Abstand zwischen dem internen Audit und des Management review (= Suche nach Abweichungen) Minimum 1 Monat

Geprüft wird Personalsicherheit, Zugangssteuerung, Physische und umgebungsbezogenen Sicherheit und alles aus dem Anhang A der ISO 27001

Beispielhafter Aufbau ISMS (ISO 27001)

- GAP Analyse zur Standortbestimmung / Dokumentensichtung

- Projekt Ziel und Setup

- Unterstützung vom Management einholen (Erstellung der ISMS Richtlinie mit PDCA)

- Rollen und Verantwortlichkeiten im ISMS festlegen

- Definition des Geltungsbereiches des ISMS festlegen

- Festlegen der Risikomethode

- Anwendung der Risikomethode auf Basis der Assets (Assets-Liste) => Input für den KVP

- Kontinuierlichen Verbesserungsprozess etablieren (KVP)

- Mitarbeiter Awareness (Trainings, z.B. mittels WBTs und/oder Präsenzschulungen)

- Erstellung einer SoA für den Geltungsbereich (Dokumentation der umgesetzten Maßnahmen je Control mit Einschätzung des Erfüllungsgrades)

- Sichtung der internen Prozesse, Maßnahmen und Lieferantenbeziehungen

- Einführung Dokumentenmanagement / Informationsklassifizierung (Schutzklassen)

- Dokumentationen vervollständigen (ISMS Pflichtdokumente)

- Notwendige Prozesseinführungen und Umsetzung von Maßnahmen

- Erstellung einer Auditplanung (interne Audits, Lieferantenaudits)

- Unterstützung beim internen Audit

- Managementreview

- Unterstützung bei der Vorbereitung auf das Zertifizierungsaudit

- Auditbegleitung bei der Erstzertifizierung

Inhalt der ISO 27K

Abschnitt 0 (Einführung) – UNWICHTIG

Erklärt den Zweck von ISO 27001 und die Kompatibilität mit anderen Management-Normen.

Abschnitt 1 (Anwendungsbereich) – UNWICHTIG

Erklärt, dass diese Norm in jeder Art von Organisationen umgesetzt werden kann.

Abschnitt 2 (Normative Referenzen) – UNWICHTIG

Bezieht sich auf ISO/IEC 27001 als eine Norm, bei der Begriffe und Definitionen vorgegeben sind.

Abschnitt 3 (Begriffe und Definitionen) – UNWICHTIG

Bezieht sich gleichfalls auf ISO/IEC 27001.

Abschnitt 4 (Kontext der Organisation)

Dieser Abschnitt ist Teil der Planungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Anforderungen, um externe und interne Probleme sowie die Beteiligten und deren Wünsche zu verstehen und den Anwendungsbereich des ISMS (Managementsystem der Informationssicherheit) zu definieren.

Abschnitt 5 (Leitung)

Dieser Abschnitt ist Teil der Planungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Verantwortlichkeiten des Top-Managements, legt Rollen und Verantwortlichkeiten fest und bestimmt die Inhalte der obersten IT-Sicherheitspolitik.

Abschnitt 6 (Planung)

Dieser Abschnitt ist Teil der Planungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Anforderungen für Risikoeinschätzung, Risikobehandlung, Erklärung zur Anwendbarkeit (=SoA = Statement of Applicability), Plan zur Risikobehandlung und bestimmt die Ziele der Informationssicherheit.

Abschnitt 7 (Support)

Dieser Abschnitt ist Teil der Planungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Anforderungen für die Verfügbarkeit von Ressourcen, Kompetenzen, Bewusstsein, Kommunikation und Kontrolle von Dokumenten und Einträgen.

Abschnitt 8 (Durchführung)

Dieser Abschnitt ist Teil der Durchführungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Umsetzung von Risikoeinschätzung und Risikobehandlung, sowie die benötigten Maßnahmen und Verfahren zum Erreichen der Ziele der Informationssicherheit.

Abschnitt 9 (Evaluierung der Leistung)

Dieser Abschnitt ist Teil der Überprüfungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert die Anforderungen für die Überwachung, Messung, Analyse, Bewertung, interne Audits und die Managementbewertung.

Abschnitt 10 (Verbesserung)

Dieser Abschnitt ist Teil der Handlungsphase des PDCA-Zyklus (Planen, Durchführen, Überprüfen, Handeln) und definiert Anforderungen für Abweichungen, Korrekturen, Korrekturmaßnahmen und kontinuierliche Verbesserung.

ISMS nach BSI

Was sind Schutzziele?

- Confidential (C)

- Integrität (I)

- Availability (A)

Optional: Verbindlichkeit (Authentizität + Nicht-Abstreitbarkeit)

Was ist eine Gefährdung nach BSI?

- Bedrohung und Schwachstelle oder Ursache

Was sind Kerninhalte das IT-Sicherheitsgesetz (KRITIS)?

- Regelmäßige Nachweise (Alle 2-3 Jahre)

- Mindeststandards

- Meldepflicht

Was ist der IT-Grundschutz des BSI?

- Der Kern bilden die BSI-Standard 200-1 bis 3

- IT-Grundschutz-Kompendium (816 Seiten als PDF)

- Inkl. 47 Elementare Gefährdungen (Feuer, Wasser, usw.)

Welche BSI-Standards zur Informationssicherheit gibt es?

- BSI-Standard 200-1: Anforderungen an ein ISMS=Managementsystem f. Informationssicherheit

- BSI-Standard 200-2: IT-Grundschutz-Methodik

- BSI-Standard 200-3: Risikoanalyse auf der Basis von IT-Grundschutz

- BSI-Standard 100-4: Notfallmanagement

Was beschreibt der BSI-Standard 200-1?

- Welche grundlegenden Anforderungen ein ISMS haben muss, welche Komponenten es enthält und welche Aufgaben es zu bewältigen gilt. Immer in Anlehnung an ISO 27001

Was beschreibt den BSI-Standard 200-2?

- Der BSI-Standard 200-2 beinhaltet IT-Grundschutz-Methodik, Hilfestellungen zur schrittweisen Einführung eines ISMS inkl. effiziente Verfahren, um die allgemeinen Anforderungen des BSI-Standards 200-1 und der zugrunde liegenden Norm ISO/IEC 27001 zu konkretisieren.

Was beschreibt den BSI-Standard 200-3?

- Die Risikoanalyse auf der Basis von IT-Grundschutz beschreibt ein eine Methode, wenn Komponenten abzusichern sind, bei denen es fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt.

Wie sieht die qualitative Risikobehandlungsmethode im IT-Grundschutz nach BSI aus?

- Risikovermeidung durch Umstrukturierung der Geschäftsprozesse

- Risikoreduktion (Risikomodifikation) durch weitere Sicherheitsmaßnahmen

- Risikoübertragung / Risikotransfer an Dritte, wie IT-Dienstleister oder an eine Versicherung

- Risikoakzeptanz, wenn das Restrisiko klein ist

Was bedeutet IT-Grundschutzcheck nach BSI-Standard 200-2? DRAFT

- Strukturanalyse (=Istzustand): Erfassen der vorhandenen Informationen, IT-Systeme, Räume und Kommunikationsverbindungen / Netzwerkverbindungen, sowie Anwendungen.

- Schutzbedarf (=Sollzustand): bestimmen. Hier fehlt noch was

- Modellierung (=Maßnahmen zum Erreichen des Sollzustandes): Durch Auswahl und Konkretisierung der anzuwendenden Bausteine einen Prüfplan („IT-Grundschutz-Modell“) für den Informationsverbund und dessen Zielobjekte zusammengestellt.

- Den Prüfplan wenden Sie beim IT-Grundschutz-Check an, indem Sie für jedes Zielobjekt prüfen, inwieweit die relevanten Anforderungen der IT-Grundschutz-Bausteine durch angemessene technische und Organisatorische Maßnahmen erfüllt sind.

- Konsolidierung des jetzt neuen Sicherheitskonzepts, d.h. auf Eignung, Angemessenheit und Benutzerfreundlichkeit prüfen und das Zusammenwirken testen

- Fortführung des Sicherheitsprozesses mit einem neuen IT-Grundschutz-Check (II)

Welche Schutzbedarfsfeststellung nach BSI (200-2) IT-Grundschutz gibt es?

- Prozesse und Anwendungen

- IT-Systeme

Nutze dazu Heatmap

- Räume

- Kommunikationsverbindungen

Welche 47 elementare Gefährdungen nach BSI-Standard 200-3 gibt es?

- Feuer, Wasser Katastrophen Diebstahl, Sabotage und 42 mehr

- Es gibt höhere Gewalt, technisches Versagen, Organisatorische Mängel, Sabotage oder fahrlässiges menschliches Fehlverhalten

- Ergänzt werden die Gefährdungen mit den „Betroffenen Grundwerte“: CIA.

Bsp.:

Nutze eine Risikomatrix zur Darstellung von Auswirkung / Schadenhöhe und Eintrittshäufigkeiten

Gegenüberstellung ISO vs. BSI

| BSI-Risikoanalyse | ISO 27005 Risikobeurteilung |

| Identifizieren, Einschätzen, Bewerten | Identifikation, Analyse, Bewertung |

Prüfungsvorbereitung

Welche Aussage im Themenkomplex der Informationssicherheit ist korrekt?

- Der ISMS-Prozess soll dazu dienen, dass wichtige Geschäftswerte im Anwendungsbereich des ISMS stets angemessen vor relevanten Gefährdungen geschützt werden [richtig]

- Datenschutz soll sicherstellen, dass Personen vor der Beeinträchtigung ihrer Persönlichkeitsrechte durch den Umgang mit personenbezogenen Daten stets angemessen geschützt werden und ist eine Teilbetrachtung der Informationssicherheit [richtig]

- Der Begriff „IT-Sicherheit“ und „Informationssicherheit“ sind inhaltlich identisch [falsch] Anmerkung: Informationssicherheit umfasst IT-Sicherheit, aber zusätzlich auch Papier, HR

- Zur Informationssicherheit zählen ausschließlich die Teilbereiche Security, Safety und Data Privacy [falsch] Anmerkung: Siehe Punkt oben

Was ist ein Aspekt beim Thema „Schutz vor Schadsoftware“?

- Regelmäßiges Testen der IT-Systemen [falsch]

- Schulung und Sensibilisierung der Mitarbeiter zur Prävention und zum Verhalten nach Schadenseintritt [richtig]

- Konsequentes Update- und Patchmanagement [richtig]

Der Information Security Officer (ISO)…

- Hat u.a. die Aufgabe, den CISO (sofern vorhanden) in einem Teilbereich des ISMS zu unterstützen [richtig]

- Ist gesetzlich dazu verpflichte, Produktionsprozesse sofort zu stoppen, falls ihm diese unsicher erscheinen [falsch]

- Darf in seinem Unternehmen nicht zeitgleich als Datenschutzbeauftragter tätig sein [falsch] Anmerkung: Sollte nicht, aber kann.

- Berät die Unternehmensführung zu Fragen im Informationssicherheitsprozess [richtig]

Welche Aussage trifft für ein Unternehmen zu, das ein ISMS betreibt?

- Jeder Mitarbeiter im Anwendungsbereich des ISMS ist zu einem gewissen Teil für dessen Wirksamkeit mitverantwortlich [richtig]

- Das Unternehmen muss Rollen und Verantwortlichkeiten im ISMS-Prozess klar definieren und Personen benennen, welche diese Rolle ausfüllen sollen [richtig]

- Ein Informationssicherheitsmanagementteam (ISMT) kann eine sinnvolle und hilfreiche Ergänzung im ISMS-Prozess darstellen [richtig]

- Einführung und Betrieb eines ISMS müssen eine strategische Entscheidung der obersten Leitungsebene sein [richtig]

Wesentlicher Bestandteil eines Informationssicherheitsmanagementsystems (ISMS) ist der angemessene Umgang mit den Anforderungen und Erwartungen, die an die jeweilige Organisation gestellt werden. Welche Aussage zum Aufbau eines ISMS im Rahmen des Anforderungsmanagement ist korrekt?

- Alle den Anwendungsbereich betreffenden vertraglichen Anforderungen müssen erfasst werden [richtig]

- Der ISO kann die Anforderungen an das ISMS nach eigenem Ermessen festlegen [falsch]

- Es muss eine Bewertung aller identifizierten Anforderungen hinsichtlich Ihrer Relevanz für das ISMS durchgeführt werden [richtig]

- Es ist nicht Aufgabe des ISO, sich um die Bewertung von Anforderungen zu kümmern. Eine Selbsteinschätzung durch die einzelnen Fachabteilungen ist vollkommen ausreichend [falsch]

Übergreifende Konzepte im Bereich der Informationssicherheit …

- Müssen ebenso wie sonstige Dokumente im ISMS-Prozess einer geregelten Dokumentenlenkung unterliegen [richtig]

- Werden durch Fachverantwortliche geschrieben und freigegeben und bedürfen üblicherweise keiner gesonderten Zustimmung oder Betrachtung durch den ISO [falsch] Anmerkung: Das ist zu wenig

- Sind ein bedeutender Bestandteil jedes ISMS zu übergeordneter Adressierung wichtiger Teilaspekte, wie Datensicherung oder Management von Informationssicherheitsvorfälle [richtig]

- Dürfen ausschließlich durch den ISO geschrieben werden [falsch]

Die ISO 27001 fordert für den standardkonformen Aufbau und die dauerhafte Pflege eine ISMS…

- Die Identifizierung, Analyse und Bewertung aller relevanten Risiken [richtig]

- Eine fundierte Entscheidung zum Umgang mit verbleibenden Restrisiken, nachdem alle anderen Risikobehandlungsoptionen betrachtet wurden [richtig]

- Die Behandlung von Risiken im Rahmen eines Risikobehandlungsplans [richtig]

- Das einmalige Durchführen eines internen Audits [falsch] Anmerkung: Nein, jährlich

Bewertungen eines ISMS durch die oberste Leitungsebene müssen gemäß ISO 27001…

- Mindestens halbjährlich durchgeführt werden [falsch]. Anmerkung: Jährlich reicht aus

- Nicht zwingend erfolgen. Die Bewertung kann den ISO oder CISO delegiert werden [falsch]

- Regelmäßig durchgeführt und dokumentiert werden [richtig] Klaas ist risk owner

- Ausschließlich nach einem internen Audit stattfinden [falsch]

Wobei handelt es sich nicht um eine Schwachstelle?

- Social Engineering [richtig] Social Engineering ist nur ein Überbegriff

- Programmierfehler in einer Software, durch den z. B. Schadsoftware eindringen kann [falsch]

- Irrtum und Nachlässigkeit [richtig] Anmerkung: Eine Schwachstelle allein löst noch keinen Schaden aus

- Elementarschäden (Feuer, Überschwemmung) [richtig] Anmerkung: Passiert einfach

Welche Aussage ist im Rahmen des Risikomanagements in Bezug auf Bedrohungen und Schwachstellen zutreffend?

- Technisches Versagen und menschliche Unzulänglichkeiten sind Schwachstellen [falsch] Anmerkung: Passiert einfach

- Bedrohungen stellen grundsätzlich ein potenzielles Risiko dar, welches einer Organisation einen Schaden zufügen [falsch] Anmerkung: Eine Bedrohung ist noch kein Risiko. Eselsbrücke: Bedrohe doch mal Mike Tyson

- Eine Schwachstelle allein löst noch keinen Schaden aus, sie erlaubt einer Bedrohung lediglich einen Wert / Asset anzugreifen [richtig] Wie Vulkanausbrüche in Berlin

- Treffen mindestens zwei Bedrohungen aufeinander, ist selbst ohne Schwachstelle von einem erheblichen Risiko auszugehen [falsch]

Was ist eine wichtige Aussage beim Thema „Schutz vor Schadenssoftware“?

- Regelmäßiges Testen von IT-Systemen [falsch]

- Schulung und Sensibilisierung der Mitarbeiter zur Prävention und zum Verhalten nach Schadenseintritt [richtig]

- Konsequentes Update und Patchmanagement [richtig]

Der Chief Information Security Officer (CISO)…

- Trägt allein die Verantwortung für alle Risikoentscheidungen [falsch] Anmerkung: Nein, Klaas ist risk owner

- Ist gesetzlich dazu verpflichtet Produktionsprozesse sofort zu stoppen, falls ihm diese unsicher erscheinen [falsch] Anmerkung: So ein Gesetzt gibt es gar nicht

- Steuert die Informationssicherheit auf operativer Ebene [falsch] Anmerkung: Der CISO prüft Berichte und meldet der Geschäftsleitung

- Unterstützt die Geschäftsführung bei der Wahrnehmung Ihrer IS-Aufgaben [richtig]

Welche Aussage ist im Hinblick auf ein Informationssicherheitsmanagementsystem (ISMS) korrekt?

- Ein ISMS ist in erster Linie ein Managementsystem [richtig]

- Ein gutes ISMS besteht fast ausschließlich aus selbsterklärender Dokumentation [falsch] Anmerkung: Dokumente können sehr komplex sein

- Ein ISMS dient dem Schutz von Informationen als Unternehmenswerte [richtig]

- Ein ISMS betrachtet ausschließlich die IT-Prozesse und alle damit verbunden Werte [falsch] Anmerkung: beachtet werden auch Daten auf Papier, HR

Was ist ein kritischer Erfolgsfaktor beim Thema Projektmanagement aus Sicht der Informationssicherheit?

- Für Projekte muss immer ausreichend Informationstechnik zur Verfügung stehen [falsch]

- Jedes Projekt sollte möglichst frühzeitig aus Sicht der Informationssicherheit betrachtet werden [richtig] Anmerkung Ist oft günstiger

- Projekte sollten ausschließlich durch die Projektorganisation auf Sicherheitsaspekte evaluiert werden [falsch] Anmerkung: Falsch, ISO fragen

- Für kritische Projekte sollte eine Anforderungsanalyse mit dem CISO/ISO durchgeführt werden [richtig] Anmerkung Ist oft günstiger

Welche Aussage zum Thema Konfliktmanagement ist korrekt?

- Konflikte müssen frühzeitig vor einer Eskalation erkannt und bewältigt werden [richtig]

- Nur durch eine bewusste und sachliche Gesprächsführung ist ein Konflikt lösbar [richtig]

- Vor einer De-Eskalation muss umgehend die oberste Leitung schriftlich informiert werden. Erst danach kann ein Konflikt gelöst werden [falsch] Anmerkung Unsinn

Welche Aussage zur Durchführung des Risikomanagement für ein ISMS nach der nativen ISO 27001 ist standardkonform?

- Es ist zulässig zunächst auf eine Risikoeinschätzung zu verzichten und dafür die Maßnahme aus den IT-Grundschutzkatalogen anzuwenden. Anschließend wird der BSI-Standard 200-3 angewendet [falsch] Anmerkung: es geht um ISO 27K und nicht BSI 200-x

- Alle Risiken müssen grundsätzlich durch die oberste Unternehmensleitung festgelegt und überwacht werden [falsch]

- Die oberste Unternehmensleitung darf alle identifizierten Risiken akzeptieren, sodass keine weiteren Aktionen erforderlich sind [falsch]

- Bei der Einschätzung von Risiken muss die zuvor festgelegten Risikomanagementmethoden zum Einsatz kommen [richtig]

Der Weg zu einem ISMS nach ISO 27001 verlangt die Analyse und Bewertung relevanter Risiken. Welcher Aspekt wird dabei typischerweise betrachtet?

- Die Schadenshöhe im Einzelfall [richtig] Anmerkung: Denke an Heatmap

- Wiederanlaufparameter von IT-Systemen [falsch]

- Die Beeinträchtigung typischer Sicherheitsziele wie Vertraulichkeit, Verfügbarkeit und Integrität (CIA) [richtig]

- Die realistische Eintrittswahrscheinlichkeit von Risiken [richtig] Anmerkung: Denke an Heatmap

Welche Aussage zur ISO 27002 ist korrekt?

- Die ISO 27002 kann für den Aufbau eines ISMS nach ISO 27001 ohne großen Informationsverlust vernachlässigt werden [falsch] Anmerkung: Nein, die Erläuterungen fehlen

- Die ISO 27002 ist zwar nicht zertifizierungsrelevant, enthält jedoch wichtige Interpretationshinweise zum Anhang A der ISO 27001[richtig] Ist detaillierter

- Die Vorgaben der ISO 27002 müssen bei der Erstellung der Erklärung zur Anwendbarkeit (SoA) detailliert mit aufgeführt werden [falsch] steht nämlich in der ISO 27001

Welche Aussage zur Festlegung des Anwendungsbereichs (Scopes) des ISMS ist korrekt?

- Es ist zulässig als Anwendungsbereich hier einen besonders kritischen Prozess der Organisation zu wählen [richtig]

- Der Anwendungsbereich sollte eine sinnvolle Mindestgröße besitzen [richtig]

- Bei Auswahl eines Teilprozesses als Anwendungsbereich dürfen Abhängigkeiten zu anderen Prozessen vernachlässigt werden [falsch] Anmerkung: Nexos Computer muss auch berücksichtigt werden

Zur Festlegung eines ISMS (Phase „Plan“) zählt gemäß den Standards der ISO 27000Familie

- Die Umsetzung von identifizierten Verbesserungen im ISMS [falsch] Anmerkung: Noch in der Planungsphase

- Eine stringente Risikoanalyse und Risikobewertung [richtig]

- Die Definition einer geeigneten Risikomanagementmethode [richtig]

Welche Standards bietet mögliche Ansätze für das Risikomanagement?

- ISO 31000 [richtig] Risikomanagement, allgemein

- ISO 27005 [richtig] Information security risk management

- BSI-Standard 200-3 [richtig] Risikoanalyse für hohen und sehr hohen Schutzbedarf

- ISO 27006 [falsch] gibt es gar nicht

Welcher Schritt ist nach der Umsetzung der Sicherheitskonzeption zu beachten?

- Der IS-Prozess ist regelmäßig hinsichtlich seiner Effektivität und Effizienz zu überprüfen [richtig]

- Die Erfolgskontrolle und Bewertung erfolgt auf mehreren Ebenen, immer aber auch durch die oberste Leitungsebene [richtig]

- Für die Überprüfung der Wirksamkeit des IS-Prozesses sind halbjährliche Penetrationstest ausreichend [falsch] Alle 2-3 Jahre reicht aus

Welche Aussage zur Modellierung des Informationsverbundes nach IT-Grundschutz ist korrekt?

- Bei der Modellierung müssen den Zielobjekten die relevanten IT-Grundschutz-Bausteine aus der zugehörigen Schicht des IT-Grundschutzes-Kompendiums zugeordnet werden [richtig]

- Bei der Modellierung werden nach eigenem Ermessen nur den Zielobjekten ein IT-Grundschutz-Baustein zugeordnet, die einen erhöhten Schutzbedarf aufweisen [falsch]

- Bei der Modellierung dürfen allen Zielobjekten, die im Outsourcing extern betrieben werden, keinerlei IT-Grundschutz-Bausteine zugeordnet werden. Für die Erfüllung der IT-Grundschutz-Anforderungen ist ausschließlich der Dienstleister verantwortlich. [falsch] Anmerkung: Nexos Computer muss auch berücksichtigt werden

Welche Aussage ist beim IT-Grundschutz in Bezug auf die Feststellung des Schutzbedarfs korrekt?

- Die Definition der Schutzbedarfskategorien beziehen sich immer mindestens auf Vertraulichkeit, Verfügbarkeit und Integrität [richtig]

- Im Normalfall vererbt sich der Schutzbedarf von Räumen auf den darin betriebenen Systemen und die jeweils darauf betriebenen Anwendungen [falsch] Anmerkung: Vererbung geht anders

- Die jeweiligen Ausprägungen der einzelnen Schutzbedarfskategorien müssen jede Organisation für sich definieren [falsch]Anmerkung: Bedenke Maximumprinzip: Der höchste Schutz ist nicht verhandelbar

Um im Rahmen der Strukturanalyse Objekte derselben Gruppe zuordnen zu können, müssen sie unter anderem…

- Vom gleichen Typ sein [richtig]

- Ähnliche Anwendungen bedienen [richtig]

- Ähnlich konfiguriert sein [richtig]

- Einen hohen oder sehr hohen Schutzbedarf aufweisen [falsch] Anmerkung: nein, es geht um Objekte

Welche Aussage ist in Bezug auf die Strukturanalyse korrekt?

- Sie erfasst alle im Informationsverbundes vorhandenen Geschäftsprozesse, Anwendungen, IT-Systeme, Netze, Kommunikationsverbindungen, Standorte, Gebäude und Räume [richtig]

- Weil mobile Elemente wie Smartphones, Laptops oder USB-Sticks keinen festen Räumen zugeordnet werden können, finden sie in der Strukturanalyse keine Beachtung [falsch] Quatsch

- Zur Reduktion der Komplexität können unter Einhaltung bestimmter Randbedingungen Elemente zu Gruppen zusammengefasst werden [richtig]

- Alle erfassten Elemente müssen, soweit darstellbar, zusätzlich in einem bereinigten Netzplan eingezeichnet werden [richtig]

Welche Aussage hinsichtlich der Definition des Anwendungsbereiches ist korrekt?

- Der Anwendungsbereich der Sicherheitskonzeption umfasst stets die gesamte Institution [falsch] Anmerkung: Nein, es gibt auch Teilkonzepte = scope

- Es wird der Gesamtheit von infrastrukturellen, organisatorischen, personellen und technischen Komponenten zur Aufgabenerfüllung in einem bestimmten Anwendungsbereich betrachtet [richtig] Anmerkung: Nein, scope

- Lediglich infrastrukturelle und technische Komponenten finden im Anwendungsbereich Beachtung [falsch] Anmerkung: Nein, ich bestimme den scope

- Auch externe Abhängigkeiten wie Outsourcing-Dienstleister, Tochterunternehmen oder technische Schnittstellen müssen bei der Festlegung des Anwendungsbereichs berücksichtigt werden [richtig] Ja, Nexos muss auch geprüft werden

Die Betrachtung der baulichen Sicherheit umfasst…

- Die Vermeidung unbefugten Zutritts in schützenswerten Räumen und Gebäudeteile durch geeignete bauliche Maßnahmen [richtig]

- Die Erstellung regelmäßige Überprüfung und Aktualisierung von Alarmierungsplänen für Notfälle [richtig]

- Die Sicherstellung, dass nur befugte Personen Daten aus Datensicherungen wiederherstellen dürfen [falsch] Anmerkung: Nein, hat nichts mit Bau zu tun

- Betrachtung zum Brandschutz in Zusammenarbeit mit den Brandschutzbeauftragten [richtig]

Welche Maßnahmen sollten bei der Elektro- und IT-Verkabelung berücksichtigt werden?

- Leitungen und Verteiler sind gegen unbefugten Zugriff zu sichern [richtig]

- Nicht benötigte Kabel müssen immer mind. 20 Meter Länge als Reserve aufweisen [falsch]

- Die elektrotechnische Verkabelung muss für den Bedarf angemessen sein, eine Überlast ist zu vermeiden [richtig]

Auf welche Maßnahme sollte bei Räumen für technische Infrastrukturen verzichtet werden?

- Die Installation einer unterbrechungsfreien Stromversorgung (USV) zur Vermeidung eines Systemausfalls bei Stromausfall. [falsch] Anmerkung: Das wäre ja positiv

- Die Implementierung technischer Sicherheitsvorkehrungen zur Vermeidung des Zutritts durch Unbefugte [falsch] Anmerkung: Das wäre ja positiv

- Das regelmäßige proaktive ersetzen bestehender Verbindungen; UM EINE AUSREICHENDE Verfügbarkeit zu gewährleisten [richtig] Anmerkung: Das wäre überflüssig und fehlerträchtig

- Die Vermeidung einer Überlast durch für den Betrieb angemessene elektrotechnische Verkabelung [falsch] Anmerkung: Das wäre ja auch positiv

Was ist im Rahmen der Infrastruktursicherheit zu beachten?

- Gebäude und Zutrittskontrollanlagen [richtig]

- Elektro- und IT-Verkabelung [richtig]

- WLAN [falsch]

- Mobile Datenträger [falsch]

Beim Cloud-Computing unterscheidet das National Institute of Standards and Technologies (NIST) folgende Fälle:

- Aaas (Application as a Service) [falsch] Anmerkung: Gibt es nicht

- Haas (Hardware as a Service) [falsch] Anmerkung: Gibt es nicht

- IaaS (Infrastructure as a Service) [richtig]

- PaaS (Platform as a Service) [richtig]

- SaaS (Software as a Service) [richtig]

Welche Aussage zu Aspekten der Systemsicherheit eines ISMS nach ISO 27001 oder IT-Grundschutz ist korrekt?

- Die unerlaubte Ausübung von Rechten kann die Systemsicherheit gefährden [richtig]

- Das Abhören durch integrierte Mikrofone und Kameras ist technisch aufwändig und somit auch nicht als Bedrohung zu bewerten [falsch] Anmerkung: Doch, das geht sehr wohl

- Nach der Installation und Konfiguration von IT-Systemen sollten nicht benötigte Dienste deaktiviert werden [richtig] Anmerkung: Überholt, aber richtig

- Die restriktive Rechtevergabe ist nur bei Serversystemen notwendig [falsch]

Was ist beim Umgang mit mobilen Datenträgern zu beachten?

- Grundsätzlich sollte ein Konzept für den Umgang mit mobilen Datenträgern erstellt und freigegeben werden [richtig]

- Die äußerliche Kennzeichnung des mobilen Datenträgers mit „streng vertraulich“ ist eine geeignete Maßnahme zur Wahrung der Integrität und Vertraulichkeit [falsch] Anmerkung: Nein, Barbara Streisand Effekt

- Der Umgang mit fremden Datenträgern (z.B. auf dem Parkplatz gefundener USB-Sticks) muss nicht geregelt werden, weil diese nicht in den Geltungsbereich des ISMS fallen [falsch] Anmerkung: Nein, Virus sabotiert Atomanlage im Iran

Welcher Begriff steht für eine Firewall-technologie bzw. Funktion?

- Active / Active Firewall [falsch] Anmerkung: Gibt es nicht

- Paketfilter Firewall [richtig]

- Application Level Gateway [richtig]

- Stateful Paket Inspection [richtig]

- Desaster Recovery Firewall [falsch] Anmerkung: Gibt es nicht

Welcher Begriff steht für eine Verschlüsselungsart?

- Symmetrische Verschlüsselung [richtig]

- Asymmetrische Verschlüsselung [richtig]

- Csymmetrische Verschlüsselung [falsch] Anmerkung: Gibt es nicht

- Kryptoware [falsch] Anmerkung: Gibt es nicht

- Single Sign On [falsch] Anmerkung: Gibt es nicht

Nenne Sie zwei Managementsystemstandards der ISO, die im Sinne eines integrierten Managementsystems gut mit ISO 27001 kombinierbar sind

- ISO 9001: Qualitätsmanagementsysteme (QMS)

- ISO 22301: Business continuity plan (BCM) => Risikomanagement

Nennen Sie 4 Risikobehandlungsoptionen, die Ihnen vom ISO 27001 & IT-Grundschutz bekannt sind

- Risikovermeidung

- Risikoreduzierung

- Risikoübertragung

- Risikoakzeptanz

Nennen Sie die ersten drei notwendigen Phasen zum Aufbau eines ISMS nach ISO 27000 oder BSI-IT-Grundschutz und benennen Sie jeweils deren Zweck bzw. deren Ziele

Dokumentenprüfung, Umsetzungsprüfung, Zertifizierungstelle prüft und vergibt Zertifikat

Nennen Sie vier kritische Erfolgsfaktoren für den Aufbau und Betrieb eines ISMS in kurzen Sätzen

- Das Management muss die Einführung und den Betrieb eines ISMS unterstützen(=PDCA)

- Das Top-Management muss für die Einführung und den Betrieb eines ISMS ausreichend Ressourcen bereitstellen(=PDCA)

- Es muss im Management ein Verständnis vorhanden sein, welche Assets und Geschäftsprozesse geschützt werden müssen(=PDCA)

- Die Informationssicherheits-Maßnahmen, der scope muss geeignet sein und angemessen umgesetzt werden(=PDCA)

- Zum Verständnis für Informationssicherheit, müssen alle Beteiligten frühzeitig in die Planung und Umsetzung des Informationssicherheits-Managementsystems (ISMS) einbezogen werden

- Eine angemessene Kommunikation ist hierzu unbedingt erforderlich.

- Die Umsetzung der Informationssicherheit muss gemessen und überprüft werden (=PDCA)

Erklären Sie den PDCA-Zyklus (Beschreiben Sie jeden Schritt)

Plan: Anwendung festlegen, Anforderungen identifizieren, Inventar der Geschäftswerte erstellen, Risikomanagementmethode definieren, Risiken identifizieren, Risiken bewerten, Maßnahmen und Ziele festlegen, Ressourcen bereitstellen

Do: Maßnahmen umsetzen

Check: ISMS überwachen und überprüfen

Act: Kontinuierlich verbessern

Was ist der Unterschied zwischen Qualitative und Quantitative Risikobehandlungsoptionen?

[…] ISO 31010: Die bei der Risikoanalyse verwendeten Methoden können qualitativ, semiquantitativ oder quantitativ sein. Die qualitative Bewertung definiert Konsequenz, Wahrscheinlichkeit und Risikoniveau durch Signifikanzniveaus wie „hoch“, „mittel“ und „niedrig“, kann Konsequenz und Wahrscheinlichkeit kombinieren und bewertet das resultierende Risikoniveau anhand qualitativer Kriterien. Bei semiquantitativen Methoden werden numerische Bewertungsskalen für Konsequenz und Wahrscheinlichkeit verwendet und mit Hilfe einer Formel zu einem Risikoniveau kombiniert. Die Skalen können linear oder logarithmisch sein oder eine andere Beziehung haben; die verwendeten Formeln können auch variieren.

Was ist quantitative Risikobehandlungsoptionen? Eintrittswahrscheinlichkeit und Schadenshöhe, siehe Kapitel Heatmap (BSI ist Heatmap-Fans ;-))

Bei der quantitativen Analyse werden praktische Werte für Folgen und ihre Wahrscheinlichkeiten geschätzt und Werte für das Risikoniveau in bestimmten, bei der Entwicklung des Kontexts festgelegten Einheiten ermittelt. Eine vollständige quantitative Analyse ist unter Umständen nicht immer möglich oder wünschenswert, weil nicht genügend Informationen über das zu analysierende System oder die zu analysierende Tätigkeit vorliegen, weil Daten fehlen, weil menschliche Faktoren eine Rolle spielen usw. oder weil der Aufwand einer quantitativen Analyse nicht gerechtfertigt oder erforderlich ist. Unter solchen Umständen kann eine vergleichende semi-quantitative oder qualitative Einstufung der Risiken durch Spezialisten, die sich auf ihrem jeweiligen Gebiet auskennen, dennoch wirksam sein. … es muss anerkannt werden, dass die berechneten Risikoniveaus Schätzungen sind. Es sollte darauf geachtet werden, dass ihnen nicht ein Genauigkeits- und Präzisionsniveau zugeschrieben wird, das mit der Genauigkeit der verwendeten Daten und Methoden unvereinbar ist. […]

Wer trägt die Verantwortung für die bei einer Risikoanalyse getroffenen Entscheidungen zu einem IT-System?

- der Administrator des IT-Systems [falsch] Admin will ja nur, dass alles läuft

- die Leitung der Institution [richtig] Anmerkung: Klaas ist risk owner

- der Informationssicherheitsbeauftragte [falsch] ISO prüft und berichtet nur

- das IS-Management-Team [falsch] Das ISO-Team prüft und berichtet auch nur

Welche Gefährdungen werden bei der Erstellung der Gefährdungsübersicht im ersten Schritt betrachtet?

- die im Anhang von BSI-Standard 200-3 enthaltenen Risikokataloge [falsch] Hier geht es ja um Geräte mit sehr hohen Schutzbedarf

- die relevanten elementaren Gefährdungen aus dem IT-Grundschutz-Kompendium [richtig] Anmerkung: Die 47 Stück, wie Feuer, Wasser, usw.

- die im Anhang der Norm ISO 27005 angeführten Gefährdungen [falsch] Da geht es um Risikomanagement

- die in den Abschnitten zur Gefährdungslage eines Bausteins angeführten spezifischen Gefährdungen [falsch] Es wird noch nicht modelliert

Was bewerten Sie bei der Risikoeinschätzung?

- die Häufigkeit des Eintretens einer Gefährdung [richtig] Heatmap Eintrittshäufigkeit

- das mit einer Gefährdung verbundene Schadensausmaß [richtig] Heatmap Schadenshöhe

- welche Schutzziele von einer Gefährdung betroffen sind [falsch]

- die Wirksamkeit der geplanten und umgesetzten Maßnahmen gegen eine Gefährdung [falsch]

Wodurch verlagern Sie ein Risiko?

- durch den Abschluss einer Versicherung [richtig]

- durch Outsourcing des risikobehafteten Geschäftsprozesses an einen externen Dienstleister [richtig] Anmerkung: Risikotransfer

- durch Umstrukturierung des risikobehafteten Geschäftsprozesses [falsch] Ist keine Verlagerung

- durch die Entscheidung, risikomindernde Maßnahmen erst dann umzusetzen, wenn die hierzu erforderlichen Finanzmittel bereitstehen [falsch] Ist keine Verlagerung

Aus welchen Gründen kann es gerechtfertigt sein, auch ein hohes Risiko zu akzeptieren?

- Der Aufwand für mögliche Schutzmaßnahmen ist unangemessen hoch. [richtig]

- Vergleichbare Institutionen akzeptieren das Risiko ebenfalls. [falsch] Anmerkung: Nicht schlau

- Es gibt keine wirksamen Schutzmaßnahmen gegen das Risiko. [richtig]

- Es ist bislang noch zu keinem nennenswerten Sicherheitsvorfall aufgrund der dem Risiko zugrunde liegenden Gefährdung gekommen. [falsch] Anmerkung: Nicht schlau

Wann ist die Risikoakzeptanz grundsätzlich unzulässig?

- bei der Nichterfüllung von Basis-Anforderungen [richtig] Anmerkung: Alle Geräte und Prozesse müssen Minimum Basis-Absicherung schaffen

- beim Vorhandensein von elementaren Gefährdungen [falsch] Anmerkung: Gegen die 47 elementaren Gefährdungen ist kein Kraut gewachsen

- bei sehr hohem Schutzbedarf [falsch] Anmerkung: Die Kronjuwelen müssen abgesichert sein

- bei Nichterfüllung von Standard-Anforderungen [falsch] Anmerkung: Nur weil man es nicht schafft, darf man es nicht akzeptieren

Was müssen Sie prüfen, wenn Sie die Umsetzung von Sicherheitsmaßnahmen planen?

- welche begleitenden Maßnahmen für eine erfolgreiche Umsetzung erforderlich sind [richtig]

- ob die betreffende Maßnahme bereits eingeführt ist [falsch] Anmerkung: Könnte ja falsch umgesetzt worden sein

- ob die Maßnahme mit anderen Maßnahmen vereinbar ist [richtig]

- in welcher Reihenfolge die verschiedenen Maßnahmen umgesetzt werden sollen [richtig] Anmerkung: Priorität 1, 2 und 3

Welche Informationen aus dem IT-Grundschutz-Kompendium unterstützen Sie bei der Festlegung einer sinnvollen Umsetzungsreihenfolge der geplanten Maßnahmen?

- die fünfstufige Kennziffer zur Angabe der Priorität einer Anforderung in den IT-Grundschutz-Bausteinen [falsch] Anmerkung: gibt es gar nicht

- die Aufteilung der Anforderungen in Basis- und Standard-Anforderungen sowie solchen für den höheren Schutzbedarf [richtig] Anmerkung: Für eine Zertifizierung nach ISO 27001 müssen alle Basis-Anforderungen uneingeschränkte erfüllt sein. Best-Practice erfüllt man auch die Standard-Anforderungen gleich mit

- der Vorschlag zur Kennzeichnung einer sinnvollen Bearbeitungsreihenfolge der Bausteine mithilfe der Kürzel R1, R2 und R3 [richtig] Anmerkung: Priorität 1, 2, 3

- die Darstellung der Gefährdungslage am Beginn eines Bausteins [falsch] Anmerkung: Macht kein Sinn

Was unternehmen Sie als Informationssicherheitsbeauftragter, wenn die Leitung Ihrer Institution nicht bereit ist, den Aufwand für eine bestimmte Sicherheitsmaßnahme zu tragen?

- Sie verdeutlichen ihr, welche Risiken mit dem Fehlen der Maßnahme verbunden sind. [richtig]

- Sie bitten die Leitung, durch Unterschrift zu bestätigen, dass sie die damit verbundenen Gefahren kennt und trägt. [richtig]

- Sie ignorieren die Leitung und setzen die Maßnahme trotzdem um. [falsch] Anmerkung: kann zur Kündigung führen

- Sie verzichten auf eine unmittelbare Reaktion, nehmen sich aber vor, nach Ablauf einer gewissen Zeitspanne die Zustimmung der Leitung einzuholen. [falsch] Anmerkung: Macht keinen Sinn

Wer sollte in der Regel technische Maßnahmen zur Absicherung eines bestimmten IT-Systems umsetzen?

- die Leitung der IT-Abteilung [falsch] Anmerkung: Er leitet die Umsetzung

- der Informationssicherheitsbeauftragte [falsch] Anmerkung: Er ist zum Überprüfen und reporten da

- der zuständige Systemadministrator [richtig] Anmerkung: Er macht die Umsetzung

- der Benutzer des IT-Systems [falsch] Anmerkung: Er soll nur arbeiten

Wer sollte üblicherweise prüfen, ob eine Sicherheitsmaßnahme wie geplant umgesetzt ist?

- die Geschäftsführung [falsch] Anmerkung: Klaas ist der risk owner

- der Informationssicherheitsbeauftragte [richtig] Anmerkung: Er ist zum Überprüfen da

- der zuständige IT-Administrator [falsch] Anmerkung: Er kümmert sich um die Umsetzung

- die Leitung der IT-Abteilung [falsch] Anmerkung: Er leitet die Umsetzung

Welches Hilfsmittel im IT-Grundschutz-Kompendium können Sie verwenden, um Ihrer Leitung zu verdeutlichen, welche Risiken die Nichterfüllung von Anforderungen mit sich bringt?

- das Restrisikodeklarationsformular im Anhang des Kompendiums [falsch]

- die Kreuzreferenztabellen am Ende eines Bausteins [richtig] Anmerkung: Da stehen auch die 47 Gefährdungen drinnen

- das Risikokalkulationsschema in der Übersicht der elementaren Gefährdungen [falsch]

- die Beispiele für eine erfolgreiche Sensibilisierung im Baustein ORP.3 Sensibilisierung und Schulung [falsch]

Warum sollten Sie Ihr Sicherheitskonzept regelmäßig überprüfen?

- weil sich die Gefährdungslage ändert [richtig]

- weil sich die Prozesse und Strukturen einer Institution ändern [richtig]

- weil sich die Zielsetzungen und Prioritäten einer Institution ändern [richtig]

- weil die IT-Sicherheitsbranche ständig neuen Trends unterliegt [falsch]

Welche Kriterien sollten Sie bei der Überprüfung Ihres Sicherheitskonzepts berücksichtigen?

- die Aktualität des Sicherheitskonzepts [richtig]

- den Umfang des Sicherheitskonzepts[falsch]

- die Akzeptanz des Sicherheitskonzepts bei der Leitung der Institution[falsch]

- die Vollständigkeit des Sicherheitskonzepts [richtig]

Welche Vorteile bieten Reifegradmodelle für die Bewertung eines ISMS?

- Mit einem Reifegradmodell können der Grad der Strukturiertheit und das Maß der systematischen Steuerung eines Prozesses bewertet werden. [richtig]

- Die Anwendung eines Reifegradmodells ist Voraussetzung für den Erwerb eines IT-Grundschutz-Zertifikats. [falsch] Anmerkung: Reifegradmodelle gibt es auch in anderen Normen

- Ein Reifegradmodell kann auf Teilaspekte des ISMS angewendet werden und Defizite bei einzelnen Prozessen abbilden. [richtig]

- Durch Anwendung eines Reifegradmodells wird eine zentrale Forderung der Norm ISO 27001 erfüllt. [falsch]

Welche Voraussetzungen müssen für den Erwerb eines ISO 27001-Zertifikats auf der Basis von IT-Grundschutz erfüllt sein?

- ausschließlich die in einem Audit nachgewiesene Erfüllung der Basis-Anforderungen [falsch]

- die durch Sichtung von Dokumenten und Vor-Ort-Prüfungen begründete Feststellung der erfolgreichen Erfüllung der IT-Grundschutz-Anforderungen durch einen zertifizierten Auditor [richtig]

- ein positives Resultat bei der Überprüfung des Audit-Berichts durch das BSI [richtig]

- die Unterschrift eines zertifizierten Auditors unter die Selbsterklärung einer Institution, dass sie die IT-Grundschutz-Anforderungen umfassend erfüllt hat[falsch]

Welche der folgenden Untersuchungen haben die systematische Überprüfung der Informationssicherheit in einer Institution zum Ziel?

- die Auswertung von IT-Sicherheitsvorfällen [falsch]

- Penetrationstests [falsch]

- die IT-Sicherheitsrevision [richtig] Anmerkung: Hier ist wohl der ISO gemeint

- ein Audit im Rahmen einer ISO 27001-Zertifizierung auf der Basis von IT-Grundschutz [richtig]

Was sollte vor der Einführung einer Kennzahl zur Informationssicherheit unbedingt festgelegt werden?

- welches Ziel mit der Kennzahl verfolgt werden soll [richtig]

- mit welchen Stilmitteln positive und negative Ergebnisse gekennzeichnet werden sollen [falsch]

- mit welchem Verfahren die Werte eine Kennzahl erhoben werden [richtig]

- wie die Ergebnisse vor der Leitung der Institution verborgen werden können [falsch]